Page 16 - Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK

P. 16

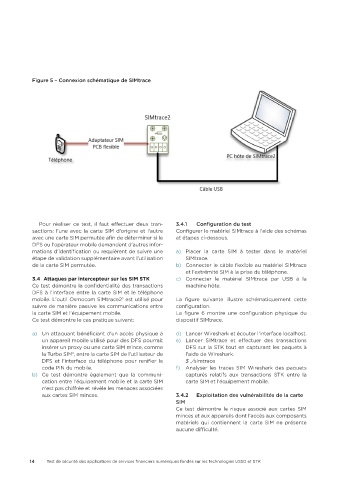

Figure 5 – Connexion schématique de SIMtrace

Pour réaliser ce test, il faut effectuer deux tran- 3.4.1 Configuration du test

sactions: l'une avec la carte SIM d'origine et l'autre Configurer le matériel SIMtrace à l'aide des schémas

avec une carte SIM permutée afin de déterminer si le et étapes ci-dessous.

DFS ou l'opérateur mobile demandent d'autres infor-

mations d'identification ou requièrent de suivre une a) Placer la carte SIM à tester dans le matériel

étape de validation supplémentaire avant l'utilisation SIMtrace.

de la carte SIM permutée. b) Connecter le câble flexible au matériel SIMtrace

et l'extrémité SIM à la prise du téléphone.

3�4 Attaques par intercepteur sur les SIM STK c) Connecter le matériel SIMtrace par USB à la

Ce test démontre la confidentialité des transactions machine hôte.

DFS à l'interface entre la carte SIM et le téléphone

mobile. L'outil Osmocom SIMtrace2 est utilisé pour La figure suivante illustre schématiquement cette

5

suivre de manière passive les communications entre configuration.

la carte SIM et l'équipement mobile. La figure 6 montre une configuration physique du

Ce test démontre le cas pratique suivant: dispositif SIMtrace.

a) Un attaquant bénéficiant d'un accès physique à d) Lancer Wireshark et écouter l'interface localhost.

un appareil mobile utilisé pour des DFS pourrait e) Lancer SIMtrace et effectuer des transactions

insérer un proxy ou une carte SIM mince, comme DFS sur la STK tout en capturant les paquets à

la Turbo SIM , entre la carte SIM de l'utilisateur de l'aide de Wireshark.

6

DFS et l'interface du téléphone pour renifler le $ ./simtrace

code PIN du mobile. f) Analyser les traces SIM Wireshark des paquets

b) Ce test démontre également que la communi- capturés relatifs aux transactions STK entre la

cation entre l'équipement mobile et la carte SIM carte SIM et l'équipement mobile.

n'est pas chiffrée et révèle les menaces associées

aux cartes SIM minces. 3.4.2 Exploitation des vulnérabilités de la carte

SIM

Ce test démontre le risque associé aux cartes SIM

minces et aux appareils dont l'accès aux composants

matériels qui contiennent la carte SIM ne présente

aucune difficulté.

14 Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK