Page 13 - Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK

P. 13

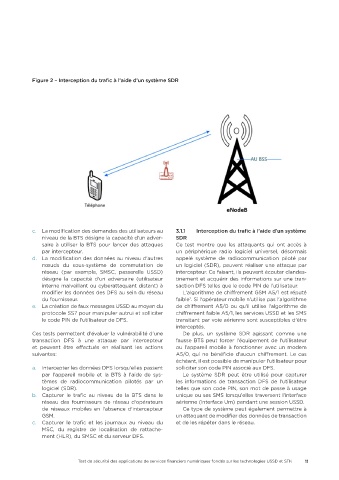

Figure 2 – Interception du trafic à l'aide d'un système SDR

c. La modification des demandes des utilisateurs au 3.1.1 Interception du trafic à l'aide d'un système

niveau de la BTS désigne la capacité d'un adver- SDR

saire à utiliser la BTS pour lancer des attaques Ce test montre que les attaquants qui ont accès à

par intercepteur. un périphérique radio logiciel universel, désormais

d. La modification des données au niveau d'autres appelé système de radiocommunication piloté par

nœuds du sous-système de commutation de un logiciel (SDR), peuvent réaliser une attaque par

réseau (par exemple, SMSC, passerelle USSD) intercepteur. Ce faisant, ils peuvent écouter clandes-

désigne la capacité d'un adversaire (utilisateur tinement et acquérir des informations sur une tran-

interne malveillant ou cyberattaquant distant) à saction DFS telles que le code PIN de l'utilisateur.

modifier les données des DFS au sein du réseau L'algorithme de chiffrement GSM A5/1 est réputé

du fournisseur. faible . Si l'opérateur mobile n'utilise pas l'algorithme

2

e. La création de faux messages USSD au moyen du de chiffrement A5/0 ou qu'il utilise l'algorithme de

protocole SS7 pour manipuler autrui et solliciter chiffrement faible A5/1, les services USSD et les SMS

le code PIN de l'utilisateur de DFS. transitant par voie aérienne sont susceptibles d'être

interceptés.

Ces tests permettent d'évaluer la vulnérabilité d'une De plus, un système SDR agissant comme une

transaction DFS à une attaque par intercepteur fausse BTS peut forcer l'équipement de l'utilisateur

et peuvent être effectués en réalisant les actions ou l'appareil mobile à fonctionner avec un modem

suivantes: A5/0, qui ne bénéficie d'aucun chiffrement. Le cas

échéant, il est possible de manipuler l'utilisateur pour

a. Intercepter les données DFS lorsqu'elles passent solliciter son code PIN associé aux DFS.

par l'appareil mobile et la BTS à l'aide de sys- Le système SDR peut être utilisé pour capturer

tèmes de radiocommunication pilotés par un les informations de transaction DFS de l'utilisateur

logiciel (SDR). telles que son code PIN, son mot de passe à usage

b. Capturer le trafic au niveau de la BTS dans le unique ou ses SMS lorsqu'elles traversent l'interface

réseau des fournisseurs de réseau d'opérateurs aérienne (interface Um) pendant une session USSD.

de réseaux mobiles en l'absence d'intercepteur Ce type de système peut également permettre à

GSM. un attaquant de modifier des données de transaction

c. Capturer le trafic et les journaux au niveau du et de les répéter dans le réseau.

MSC, du registre de localisation de rattache-

ment (HLR), du SMSC et du serveur DFS.

Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK 11