Page 14 - Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK

P. 14

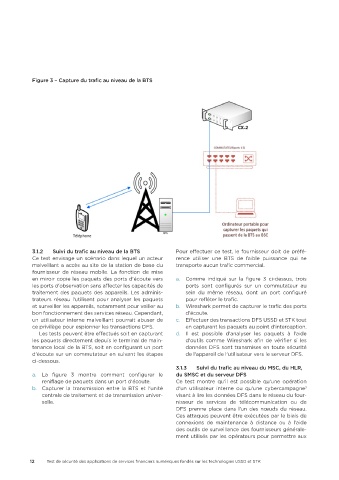

Figure 3 – Capture du trafic au niveau de la BTS

3.1.2 Suivi du trafic au niveau de la BTS Pour effectuer ce test, le fournisseur doit de préfé-

Ce test envisage un scénario dans lequel un acteur rence utiliser une BTS de faible puissance qui ne

malveillant a accès au site de la station de base du transporte aucun trafic commercial.

fournisseur de réseau mobile. La fonction de mise

en miroir copie les paquets des ports d'écoute vers a. Comme indiqué sur la figure 3 ci-dessus, trois

les ports d'observation sans affecter les capacités de ports sont configurés sur un commutateur au

traitement des paquets des appareils. Les adminis- sein du même réseau, dont un port configuré

trateurs réseau l'utilisent pour analyser les paquets pour refléter le trafic.

et surveiller les appareils, notamment pour veiller au b. Wireshark permet de capturer le trafic des ports

bon fonctionnement des services réseau. Cependant, d'écoute.

un utilisateur interne malveillant pourrait abuser de c. Effectuer des transactions DFS USSD et STK tout

ce privilège pour espionner les transactions DFS. en capturant les paquets au point d'interception.

Les tests peuvent être effectués soit en capturant d. Il est possible d'analyser les paquets à l'aide

les paquets directement depuis le terminal de main- d'outils comme Wireshark afin de vérifier si les

tenance local de la BTS, soit en configurant un port données DFS sont transmises en toute sécurité

d'écoute sur un commutateur en suivant les étapes de l'appareil de l'utilisateur vers le serveur DFS.

ci-dessous.

3.1.3 Suivi du trafic au niveau du MSC, du HLR,

a. La figure 3 montre comment configurer le du SMSC et du serveur DFS

reniflage de paquets dans un port d'écoute. Ce test montre qu'il est possible qu'une opération

b. Capturer la transmission entre la BTS et l'unité d'un utilisateur interne ou qu'une cybercampagne

3

centrale de traitement et de transmission univer- visant à lire les données DFS dans le réseau du four-

selle. nisseur de services de télécommunication ou de

DFS prenne place dans l'un des nœuds du réseau.

Ces attaques peuvent être exécutées par le biais de

connexions de maintenance à distance ou à l'aide

des outils de surveillance des fournisseurs générale-

ment utilisés par les opérateurs pour permettre aux

12 Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK