Page 12 - Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK

P. 12

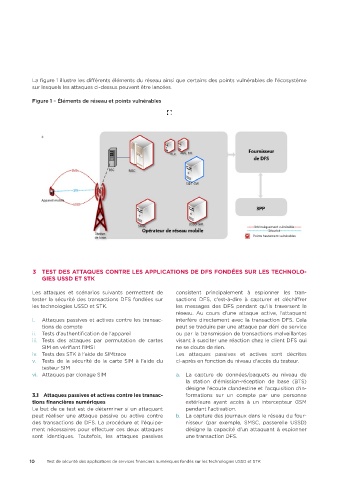

La figure 1 illustre les différents éléments du réseau ainsi que certains des points vulnérables de l'écosystème

sur lesquels les attaques ci-dessus peuvent être lancées.

Figure 1 – Éléments de réseau et points vulnérables

3 TEST DES ATTAQUES CONTRE LES APPLICATIONS DE DFS FONDÉES SUR LES TECHNOLO‑

GIES USSD ET STK

Les attaques et scénarios suivants permettent de consistent principalement à espionner les tran-

tester la sécurité des transactions DFS fondées sur sactions DFS, c'est-à-dire à capturer et déchiffrer

les technologies USSD et STK. les messages des DFS pendant qu'ils traversent le

réseau. Au cours d'une attaque active, l'attaquant

i. Attaques passives et actives contre les transac- interfère directement avec la transaction DFS. Cela

tions de compte peut se traduire par une attaque par déni de service

ii. Tests d'authentification de l'appareil ou par la transmission de transactions malveillantes

iii. Tests des attaques par permutation de cartes visant à susciter une réaction chez le client DFS qui

SIM en vérifiant l'IMSI ne se doute de rien.

iv. Tests des STK à l'aide de SIMtrace Les attaques passives et actives sont décrites

v. Tests de la sécurité de la carte SIM à l'aide du ci-après en fonction du niveau d'accès du testeur.

testeur SIM

vi. Attaques par clonage SIM a. La capture de données/paquets au niveau de

la station d'émission-réception de base (BTS)

désigne l'écoute clandestine et l'acquisition d'in-

3�1 Attaques passives et actives contre les transac‑ formations sur un compte par une personne

tions financières numériques extérieure ayant accès à un intercepteur GSM

Le but de ce test est de déterminer si un attaquant pendant l'activation.

peut réaliser une attaque passive ou active contre b. La capture des journaux dans le réseau du four-

des transactions de DFS. La procédure et l'équipe- nisseur (par exemple, SMSC, passerelle USSD)

ment nécessaires pour effectuer ces deux attaques désigne la capacité d'un attaquant à espionner

sont identiques. Toutefois, les attaques passives une transaction DFS.

10 Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK