Page 19 - Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK

P. 19

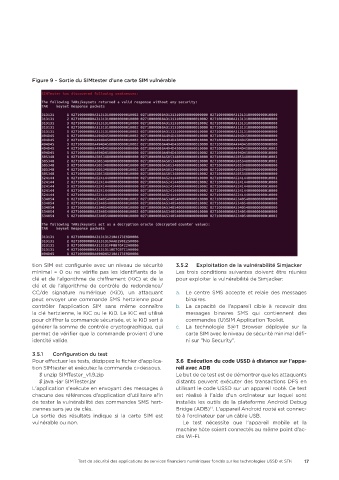

Figure 9 – Sortie du SIMtester d'une carte SIM vulnérable

tion SIM est configurée avec un niveau de sécurité 3.5.2 Exploitation de la vulnérabilité Simjacker

minimal = 0 ou ne vérifie pas les identifiants de la Les trois conditions suivantes doivent être réunies

clé et de l'algorithme de chiffrement (KiC) et de la pour exploiter la vulnérabilité de Simjacker:

clé et de l'algorithme de contrôle de redondance/

CC/de signature numérique (KiD), un attaquant a. Le centre SMS accepte et relaie des messages

peut envoyer une commande SMS hertzienne pour binaires.

contrôler l'application SIM sans même connaître b. La capacité de l'appareil cible à recevoir des

la clé hertzienne, le KiC ou le KiD. Le KiC est utilisé messages binaires SMS qui contiennent des

pour chiffrer la commande sécurisée, et le KiD sert à commandes (U)SIM Application Toolkit.

générer la somme de contrôle cryptographique, qui c. La technologie S@T Browser déployée sur la

permet de vérifier que la commande provient d'une carte SIM avec le niveau de sécurité minimal défi-

identité valide. ni sur "No Security".

3.5.1 Configuration du test

Pour effectuer les tests, dézippez le fichier d'applica- 3�6 Exécution du code USSD à distance sur l'appa‑

tion SIMtester et exécutez la commande ci-dessous. reil avec ADB

$ unzip SIMTester_v1.9.zip Le but de ce test est de démontrer que les attaquants

$ java -jar SIMTester.jar distants peuvent exécuter des transactions DFS en

L'application s'exécute en envoyant des messages à utilisant le code USSD sur un appareil rooté. Ce test

chacune des références d'application d'utilitaire afin est réalisé à l'aide d'un ordinateur sur lequel sont

de tester la vulnérabilité des commandes SMS hert- installés les outils de la plateforme Android Debug

ziennes sans jeu de clés. Bridge (ADB) . L'appareil Android rooté est connec-

11

La sortie des résultats indique si la carte SIM est té à l'ordinateur par un câble USB.

vulnérable ou non. Le test nécessite que l'appareil mobile et la

machine hôte soient connectés au même point d'ac-

cès Wi-Fi.

Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK 17