Page 21 - Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK

P. 21

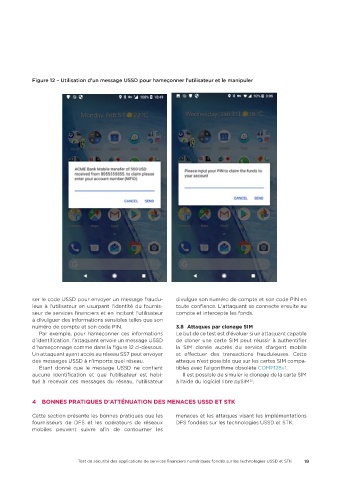

Figure 12 – Utilisation d'un message USSD pour hameçonner l'utilisateur et le manipuler

ser le code USSD pour envoyer un message fraudu- divulgue son numéro de compte et son code PIN en

leux à l'utilisateur en usurpant l'identité du fournis- toute confiance. L'attaquant se connecte ensuite au

seur de services financiers et en incitant l'utilisateur compte et intercepte les fonds.

à divulguer des informations sensibles telles que son

numéro de compte et son code PIN. 3�8 Attaques par clonage SIM

Par exemple, pour hameçonner ces informations Le but de ce test est d'évaluer si un attaquant capable

d'identification, l'attaquant envoie un message USSD de cloner une carte SIM peut réussir à authentifier

d'hameçonnage comme dans la figure 12 ci-dessous. la SIM clonée auprès du service d'argent mobile

Un attaquant ayant accès au réseau SS7 peut envoyer et effectuer des transactions frauduleuses. Cette

des messages USSD à n'importe quel réseau. attaque n'est possible que sur les cartes SIM compa-

Étant donné que le message USSD ne contient tibles avec l'algorithme obsolète COMP128v1.

aucune identification et que l'utilisateur est habi- Il est possible de simuler le clonage de la carte SIM

tué à recevoir ces messages du réseau, l'utilisateur à l'aide du logiciel libre pySIM .

12

4 BONNES PRATIQUES D'ATTÉNUATION DES MENACES USSD ET STK

Cette section présente les bonnes pratiques que les menaces et les attaques visant les implémentations

fournisseurs de DFS et les opérateurs de réseaux DFS fondées sur les technologies USSD et STK.

mobiles peuvent suivre afin de contourner les

Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK 19