Page 10 - Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK

P. 10

6. Les protocoles USSD et STK ne stockent aucune caractère privé des transactions. Le présent docu-

information confidentielle sur le poste mobile. ment décrit les différents scénarios d'attaque qui

peuvent être suivis pour exploiter les vulnérabilités

L'utilisation des canaux USSD et STK, en particu- des canaux USSD et STK, et recommande plusieurs

lier pour les DFS, a soulevé des préoccupations en bonnes pratiques à l'attention des opérateurs de

matière de sécurité. Par leur biais, les attaquants réseaux mobiles, des fournisseurs de DFS et des utili-

peuvent en effet compromettre la confidentialité, sateurs.

l'intégrité et la disponibilité des services ainsi que le

2 PRINCIPAUX COMPOSANTS DES ÉCOSYSTÈMES DE DFS FONDÉS SUR LES TECHNOLOGIES

USSD ET STK

Il existe de nombreux points d'interaction entre les tées, mais également sur d'autres acteurs de l'éco-

différentes parties d'un écosystème de DFS fondé système.

sur les technologies USSD et STK. Les attaquants Le tableau 2-1 présente les éléments critiques d'un

peuvent donc attaquer le système de nombreuses écosystème de DFS fondé sur les technologies USSD

façons différentes. Les attaques réussies ont souvent et STK, les menaces et les vulnérabilités annexes ainsi

des conséquences sur les parties prenantes exploi- que des propositions de tests et de scénarios d'at-

taque.

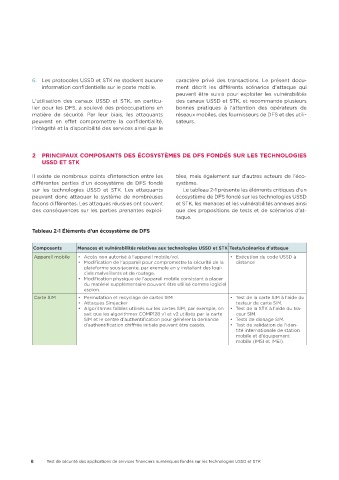

Tableau 2‑1 Éléments d'un écosystème de DFS

Composants Menaces et vulnérabilités relatives aux technologies USSD et STK Tests/scénarios d'attaque

Appareil mobile • Accès non autorisé à l'appareil mobile/vol. • Exécution du code USSD à

• Modification de l'appareil pour compromettre la sécurité de la distance

plateforme sous-jacente, par exemple en y installant des logi-

ciels malveillants et de routage.

• Modification physique de l'appareil mobile consistant à placer

du matériel supplémentaire pouvant être utilisé comme logiciel

espion.

Carte SIM • Permutation et recyclage de cartes SIM • Test de la carte SIM à l'aide du

• Attaques Simjacker testeur de carte SIM.

• Algorithmes faibles utilisés sur les cartes SIM; par exemple, on • Test de la STK à l'aide du tra-

sait que les algorithmes COMP128 v1 et v2 utilisés par la carte ceur SIM.

SIM et le centre d'authentification pour générer la demande • Tests de clonage SIM.

d’authentification chiffrée initiale peuvent être cassés. • Test de validation de l'iden-

tité internationale de station

mobile et d'équipement

mobile (IMSI et IMEI).

8 Test de sécurité des applications de services financiers numériques fondés sur les technologies USSD et STK