Page 19 - Lignes directrices pour l'audit de sécurité des services financiers numériques

P. 19

(continue)

Politique ou

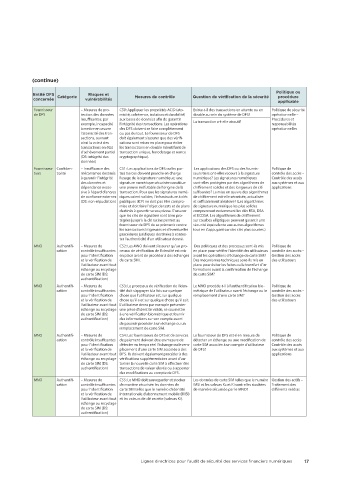

Entité DFS Catégorie Risques et Mesures de contrôle Question de vérification de la sécurité procédure

concernée vulnérabilités

applicable

Fournisseur – Mesures de pro- C50: Appliquer les propriétés ACID (ato- Existe-t-il des transactions en attente ou en Politique de sécurité

de DFS tection des données micité, cohérence, isolation et durabilité) double au sein du système de DFS? opérationnelle –

insuffisantes; par aux bases de données afin de garantir Procédures et

exemple, incapacité l'intégrité des transactions. Les opérations La transaction a-t-elle abouti? responsabilités

à mettre en œuvre des DFS doivent se faire complètement opérationnelles

l'atomicité des tran- ou pas du tout. Le fournisseur de DFS

sactions, ouvrant doit également s'assurer que des vérifi-

ainsi la voie à des cations sont mises en place pour éviter

transactions en état les transactions en double (identifiant de

d'achèvement partiel transaction unique, horodatage et nonce

(DS: intégrité des cryptographique).

données)

Fournisseur Confiden- – Insuffisance des C51: Les applications de DFS ou les par- Les applications des DFS ou des fournis- Politique de

tiers tialité mécanismes destinés ties tierces doivent prendre en charge seurs tiers ont-elles recours à la signature contrôle des accès –

à garantir l'intégrité l'usage de la signature numérique; une numérique? Les signatures numériques Contrôle des accès

des données et signature numérique sécurisée constitue sont-elles protégées par des algorithmes de aux systèmes et aux

dépendance exces- une preuve irréfutable de l'origine de la chiffrement solides et des longueurs de clé applications

sive à l'égard d'ancres transaction. Pour que les signatures numé- suffisantes? La mise en œuvre des algorithmes

de confiance externes riques soient valides, l'infrastructure à clés de chiffrement est-elle sécurisée, actualisée

(DS: non-répudiation) publiques (ICP) ne doit pas être compro- et suffisamment aléatoire? (Les algorithmes

mise et doit faire l'objet de tests et de plans de signature numérique les plus solides

destinés à garantir sa souplesse. S'assurer comprennent notamment les clés RSA, DSA

que les clés de signature sont bien pro- et ECDSA. Les algorithmes de chiffrement

tégées jusqu'à la clé racine permet au sur courbes elliptiques peuvent garantir une

fournisseur de DFS de se prémunir contre sécurité équivalente aux autres algorithmes

les transactions litigieuses et d'éventuelles tout en s'appuyant sur des clés plus courtes.)

procédures juridiques destinées à contes-

ter l'authenticité d'un utilisateur donné.

MNO Authentifi- – Mesures de C52: Les MNO doivent s'assurer qu'un pro- Des politiques et des processus sont-ils mis Politique de

cation contrôle insuffisantes cessus de vérification de l'identité est mis en place pour vérifier l'identité des utilisateurs contrôle des accès –

pour l'identification en place avant de procéder à des échanges avant les opérations d'échange de carte SIM? Gestion des accès

et la vérification de de carte SIM. Des mécanismes techniques sont-ils mis en des utilisateurs

l'utilisateur avant tout place pour éviter les fuites ou le transfert d'in-

échange ou recyclage formations avant la confirmation de l'échange

de carte SIM (DS: de carte SIM?

authentification)

MNO Authentifi- – Mesures de C53: Le processus de vérification de l'iden- Le MNO procède-t-il à l'authentification bio- Politique de

cation contrôle insuffisantes tité doit s'appuyer à la fois sur quelque métrique de l'utilisateur avant l'échange ou le contrôle des accès –

pour l'identification chose que l'utilisateur est, sur quelque remplacement d'une carte SIM? Gestion des accès

et la vérification de chose qu'il a et sur quelque chose qu'il sait. des utilisateurs

l'utilisateur avant tout L'utilisateur devra par exemple présenter

échange ou recyclage une pièce d'identité valide, se soumettre

de carte SIM (DS: à une vérification biométrique et fournir

authentification) des informations sur son compte avant

de pouvoir procéder à un échange ou un

remplacement de carte SIM.

MNO Authentifi- – Mesures de C54: Les fournisseurs de DFS et de services Le fournisseur de DFS est-il en mesure de Politique de

cation contrôle insuffisantes de paiement doivent être en mesure de détecter un échange ou une modification de contrôle des accès –

pour l'identification détecter en temps réel l'échange ou le rem- carte SIM associée à un compte d'utilisateur Contrôle des accès

et la vérification de placement d'une carte SIM associée à des de DFS? aux systèmes et aux

l'utilisateur avant tout DFS. Ils doivent également procéder à des applications

échange ou recyclage vérifications supplémentaires avant d'au-

de carte SIM (DS: toriser la nouvelle carte SIM à effectuer des

authentification) transactions de valeur élevée ou à apporter

des modifications au compte de DFS.

MNO Authentifi- – Mesures de C55: Le MNO doit sauvegarder et stocker Les données de carte SIM telles que le numéro Gestion des actifs –

cation contrôle insuffisantes de manière sécurisée les données de IMSI et les valeurs Kc et Ki sont-elles stockées Traitement des

pour l'identification carte SIM telles que le numéro d'identité de manière sécurisée par le MNO? différents médias

et la vérification de internationale d'abonnement mobile (IMSI)

l'utilisateur avant tout et les valeurs de clé secrète (valeurs Ki).

échange ou recyclage

de carte SIM (DS:

authentification)

Lignes directrices pour l’audit de sécurité des services financiers numériques 17