Page 16 - Lignes directrices pour l'audit de sécurité des services financiers numériques

P. 16

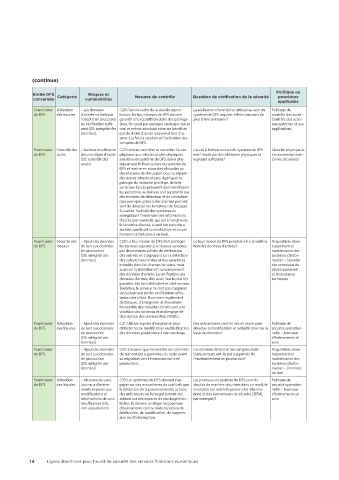

(continue)

Politique ou

Entité DFS Catégorie Risques et Mesures de contrôle Question de vérification de la sécurité procédure

concernée vulnérabilités

applicable

Fournisseur Détection – Les données C28: Dans le cadre de la double appro- La réalisation d'une tâche critique au sein du Politique de

de DFS des fraudes d'entrée ne font pas bation, les fournisseurs de DFS doivent système de DFS requiert-elle le concours de contrôle des accès –

l'objet d'un processus garantir une répartition claire des préroga- plus d'une personne? Contrôle des accès

de vérification suffi- tives. On peut par exemple envisager qu'un aux systèmes et aux

sant (DS: intégrité des seul et même administrateur ne bénéficie applications

données). pas de droits d'accès lui permettant d'as-

surer à la fois la création et l'activation des

comptes de DFS.

Fournisseur Contrôle des – Gestion insuffisante C29: Limiter, contrôler et surveiller l'accès L'accès à l'infrastructure du système de DFS Sécurité physique et

de DFS accès des privilèges d'accès physique aux infrastructures physiques est-il limité par des obstacles physiques et environnementale –

(DS: contrôle des sensibles du système de DFS. Isoler phy- logiques suffisants? Zones sécurisées

accès) siquement l'infrastructure du système de

DFS et mettre en place des obstacles ou

des mesures de dissuasion pour la séparer

des autres infrastructures. Appliquer le

principe du moindre privilège, de telle

sorte que l'accès préventif dont bénéficient

les personnes autorisées soit supplanté par

des mesures de détection et de correction

(par exemple, grâce à des alarmes permet-

tant de détecter les tentatives de forçage).

Surveiller l'activité des systèmes en

enregistrant l'ensemble des informations

d'accès (par exemple, qui est à l'origine de

la tentative d'accès, à quoi cet individu a

accédé, quelle est sa localisation et à quel

moment la tentative a eu lieu).

Fournisseur Sécurité des – Ajout des données C30: Le fournisseur de DFS doit protéger Le fournisseur de DFS procède-t-il à la vérifica- Acquisition, déve-

de DFS réseaux de test aux données les services exposés aux réseaux externes tion des données d'entrée? loppement et

de production par des mesures solides de vérification maintenance des

(DS: intégrité des des entrées en s'appuyant sur la détection systèmes d'infor-

données) des valeurs hors limites et des caractères mation – Sécurité

interdits dans les champs de saisie, mais des processus de

aussi sur la limitation et l'assainissement développement

des données d'entrée. La vérification des et d'assistance

données d'entrée doit avoir lieu le plus tôt technique

possible, à la fois côté client et côté serveur.

Toutefois, le serveur ne doit pas s'appuyer

exclusivement sur les vérifications effec-

tuées côté client. Il convient également

de bloquer, d'enregistrer et d'examiner

l'ensemble des requêtes constituant une

violation des schémas et du langage de

description des services Web (WSDL).

Fournisseur Détection – Ajout des données C31: Utiliser la prise d'empreinte pour Des mécanismes sont-ils mis en place pour Politique de

de DFS des fraudes de test aux données détecter toute modification ou falsification détecter la modification et la falsification de la sécurité opération-

de production des données postérieure à leur stockage. base de données? nelle – Journaux

(DS: intégrité des d'événements et

données) suivi

Fournisseur – Ajout des données C32: S'assurer que l'ensemble des données Les données de test et les comptes d'uti- Acquisition, déve-

de DFS de test aux données de test ont été supprimées du code avant lisateurs tests ont-ils été supprimés de loppement et

de production sa migration vers l'environnement de l'environnement de production? maintenance des

(DS: intégrité des production. systèmes d'infor-

données) mation – Données

de test

Fournisseur Détection – Absence de suivi, C33: Les systèmes de DFS doivent s'ap- Les journaux du système de DFS sont-ils Politique de

de DFS des fraudes journaux d'événe- puyer sur des mécanismes de suivi tels que stockés de manière sécurisée dans un module sécurité opération-

ments exposés aux la détection de la provenance des actions inviolable (un outil de gestion des informa- nelle – Journaux

modifications et des utilisateurs ou l'enregistrement des tions et des événements de sécurité [SIEM], d'événements et

informations de suivi actions sur des espaces de stockage invio- par exemple)? suivi

insuffisantes (DS: lables; ils doivent protéger les journaux

non-répudiation) d'événements contre toute tentative de

falsification, de modification, de suppres-

sion ou d'interruption.

14 Lignes directrices pour l’audit de sécurité des services financiers numériques