Page 17 - Lignes directrices pour l'audit de sécurité des services financiers numériques

P. 17

(continue)

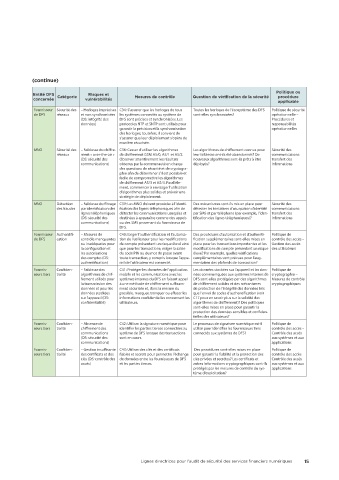

Politique ou

Entité DFS Catégorie Risques et Mesures de contrôle Question de vérification de la sécurité procédure

concernée vulnérabilités

applicable

Fournisseur Sécurité des – Horloges imprécises C34: S'assurer que les horloges de tous Toutes les horloges de l'écosystème des DFS Politique de sécurité

de DFS réseaux et non synchronisées les systèmes connectés au système de sont-elles synchronisées? opérationnelle –

(DS: intégrité des DFS sont précises et synchronisées. Les Procédures et

données) protocoles NTP et SNTP sont utilisés pour responsabilités

garantir la précision et la synchronisation opérationnelles

des horloges; toutefois, il convient de

s'assurer que leur déploiement s'opère de

manière sécurisée.

MNO Sécurité des – Faiblesse du chiffre- C38: Cesser d'utiliser les algorithmes Les algorithmes de chiffrement connus pour Sécurité des

réseaux ment « over-the-air » de chiffrement GSM A5/0, A5/1 et A5/2. leur faiblesse ont-ils été abandonnés? De communications:

(DS: sécurité des Observer attentivement les résultats nouveaux algorithmes sont-ils prêts à être transfert des

communications) obtenus par la communauté en charge déployés? informations

des questions de sécurité et de cryptogra-

phie afin de déterminer s'il est possible et

facile de compromettre les algorithmes

de chiffrement A5/3 et A5/4. Parallèle-

ment, commencer à envisager l'utilisation

d'algorithmes plus solides et prévoir une

stratégie de déploiement.

MNO Détection – Faiblesse du filtrage C39: Les MNO doivent procéder à l'identi- Des mécanismes sont-ils mis en place pour Sécurité des

des fraudes par identification des fication des lignes téléphoniques afin de détecter les tentatives d'usurpation d'identité communications:

lignes téléphoniques détecter les communications usurpées et par SMS et par téléphone (par exemple, l'iden- transfert des

(DS: sécurité des destinées à apparaître comme des appels tification des lignes téléphoniques)? informations

communications) ou des SMS provenant du fournisseur de

DFS.

Fournisseur Authentifi- – Mesures de C40: Exiger l'authentification et l'autorisa- Des procédures d'autorisation et d'authenti- Politique de

de DFS cation contrôle manquantes tion de l'utilisateur pour les modifications fication supplémentaires sont-elles mises en contrôle des accès –

ou inadéquates pour de compte présentant un risque élevé ainsi place pour les transactions importantes et les Gestion des accès

la configuration et que pour les transactions; exiger la saisie modifications de compte présentant un risque des utilisateurs

les autorisations du code PIN ou du mot de passe avant élevé? Par exemple, quelles vérifications

des comptes (DS: toute transaction, y compris lorsque l'appa- complémentaires sont prévues pour l'aug-

authentification) reil de l'utilisateur est connecté. mentation des plafonds de transaction?

Fournis- Confiden- – Faiblesse des C41: Protéger les données de l'application Les données stockées sur l'appareil et les don- Politique de

seurs tiers tialité algorithmes de chif- mobile et les communications avec les nées communiquées aux systèmes internes de cryptographie –

frement utilisés pour systèmes internes du DFS en faisant appel DFS sont-elles protégées par des algorithmes Mesures de contrôle

la transmission des à une méthode de chiffrement suffisam- de chiffrement solides et des mécanismes cryptographiques

données et pour les ment sécurisée et, dans la mesure du de protection de l'intégrité des données tels

données stockées possible, masquer, tronquer ou effacer les que l'envoi de codes d'authentification (voir

sur l'appareil (DS: informations confidentielles concernant les C17 pour en savoir plus sur la solidité des

confidentialité) utilisateurs. algorithmes de chiffrement)? Des politiques

sont-elles mises en place pour garantir la

protection des données sensibles et confiden-

tielles des utilisateurs?

Fournis- Confiden- – Absence de C42: Utiliser la signature numérique pour Le processus de signature numérique est-il Politique de

seurs tiers tialité chiffrement des identifier les parties tierces connectées au utilisé pour identifier les fournisseurs tiers contrôle des accès –

communications système de DFS lorsque des transactions connectés aux systèmes de DFS? Contrôle des accès

(DS: sécurité des sont en cours. aux systèmes et aux

communications) applications

Fournis- Confiden- – Gestion insuffisante C43: Utiliser des clés et des certificats Des procédures sont-elles mises en place Politique de

seurs tiers tialité des certificats et des fiables et secrets pour permettre l'échange pour garantir la fiabilité et la protection des contrôle des accès –

clés (DS: contrôle des de données entre les fournisseurs de DFS clés privées et secrètes? Les certificats et Contrôle des accès

accès) et les parties tierces. autres informations cryptographiques sont-ils aux systèmes et aux

protégés par les mesures de contrôle du sys- applications

tème d'exploitation?

Lignes directrices pour l’audit de sécurité des services financiers numériques 15