Page 37 - Cadre de garantie de la sécurité des services financiers numériques

P. 37

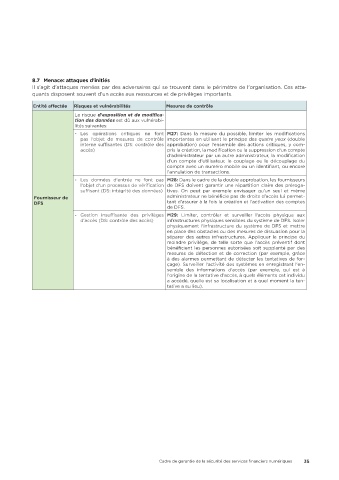

8�7 Menace: attaques d'initiés

Il s'agit d'attaques menées par des adversaires qui se trouvent dans le périmètre de l'organisation. Ces atta-

quants disposent souvent d'un accès aux ressources et de privilèges importants.

Entité affectée Risques et vulnérabilités Mesures de contrôle

Le risque d'exposition et de modifica-

tion des données est dû aux vulnérabi-

lités suivantes:

- Les opérations critiques ne font M27: Dans la mesure du possible, limiter les modifications

pas l'objet de mesures de contrôle importantes en utilisant le principe des quatre yeux (double

interne suffisantes (DS: contrôle des approbation) pour l'ensemble des actions critiques, y com-

accès) pris la création, la modification ou la suppression d'un compte

d'administrateur par un autre administrateur, la modification

d'un compte d'utilisateur, le couplage ou le découplage du

compte avec un numéro mobile ou un identifiant, ou encore

l'annulation de transactions.

- Les données d'entrée ne font pas M28: Dans le cadre de la double approbation, les fournisseurs

l'objet d'un processus de vérification de DFS doivent garantir une répartition claire des préroga-

suffisant (DS: intégrité des données) tives. On peut par exemple envisager qu'un seul et même

Fournisseur de administrateur ne bénéficie pas de droits d'accès lui permet-

DFS tant d'assurer à la fois la création et l'activation des comptes

de DFS.

- Gestion insuffisante des privilèges M29: Limiter, contrôler et surveiller l'accès physique aux

d'accès (DS: contrôle des accès) infrastructures physiques sensibles du système de DFS. Isoler

physiquement l'infrastructure du système de DFS et mettre

en place des obstacles ou des mesures de dissuasion pour la

séparer des autres infrastructures. Appliquer le principe du

moindre privilège, de telle sorte que l'accès préventif dont

bénéficient les personnes autorisées soit supplanté par des

mesures de détection et de correction (par exemple, grâce

à des alarmes permettant de détecter les tentatives de for-

çage). Surveiller l'activité des systèmes en enregistrant l'en-

semble des informations d'accès (par exemple, qui est à

l'origine de la tentative d'accès, à quels éléments cet individu

a accédé, quelle est sa localisation et à quel moment la ten-

tative a eu lieu).

Cadre de garantie de la sécurité des services financiers numériques 35