Page 41 - Cadre de garantie de la sécurité des services financiers numériques

P. 41

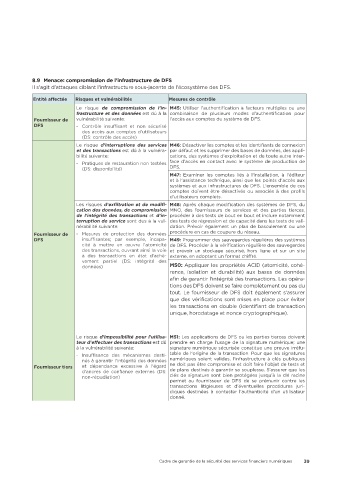

8�9 Menace: compromission de l'infrastructure de DFS

Il s'agit d'attaques ciblant l'infrastructure sous-jacente de l'écosystème des DFS.

Entité affectée Risques et vulnérabilités Mesures de contrôle

Le risque de compromission de l'in- M45: Utiliser l'authentification à facteurs multiples ou une

frastructure et des données est dû à la combinaison de plusieurs modes d'authentification pour

Fournisseur de vulnérabilité suivante: l'accès aux comptes du système de DFS.

DFS - Contrôle insuffisant et non sécurisé

des accès aux comptes d'utilisateurs

(DS: contrôle des accès)

Le risque d'interruptions des services M46: Désactiver les comptes et les identifiants de connexion

et des transactions est dû à la vulnéra- par défaut et les supprimer des bases de données, des appli-

bilité suivante: cations, des systèmes d'exploitation et de toute autre inter-

- Pratiques de restauration non testées face d'accès en contact avec le système de production de

(DS: disponibilité) DFS.

M47: Examiner les comptes liés à l'installation, à l'éditeur

et à l'assistance technique, ainsi que les points d'accès aux

systèmes et aux infrastructures de DFS. L'ensemble de ces

comptes doivent être désactivés ou associés à des profils

d'utilisateurs complets.

Les risques d'exfiltration et de modifi- M48: Après chaque modification des systèmes de DFS, du

cation des données, de compromission MNO, des fournisseurs de services et des parties tierces,

de l'intégrité des transactions et d'in- procéder à des tests de bout en bout et inclure notamment

terruption de service sont dus à la vul- des tests de régression et de capacité dans les tests de vali-

nérabilité suivante: dation. Prévoir également un plan de basculement ou une

Fournisseur de - Mesures de protection des données procédure en cas de coupure du réseau.

DFS insuffisantes; par exemple, incapa- M49: Programmer des sauvegardes régulières des systèmes

cité à mettre en œuvre l'atomicité de DFS. Procéder à la vérification régulière des sauvegardes

des transactions, ouvrant ainsi la voie et prévoir un stockage sécurisé, hors ligne et sur un site

à des transactions en état d'achè- externe, en adoptant un format chiffré.

vement partiel (DS: intégrité des

données) M50: Appliquer les propriétés ACID (atomicité, cohé-

rence, isolation et durabilité) aux bases de données

afin de garantir l'intégrité des transactions. Les opéra-

tions des DFS doivent se faire complètement ou pas du

tout. Le fournisseur de DFS doit également s'assurer

que des vérifications sont mises en place pour éviter

les transactions en double (identifiant de transaction

unique, horodatage et nonce cryptographique).

Le risque d'impossibilité pour l'utilisa- M51: Les applications de DFS ou les parties tierces doivent

teur d'effectuer des transactions est dû prendre en charge l'usage de la signature numérique; une

à la vulnérabilité suivante: signature numérique sécurisée constitue une preuve irréfu-

- Insuffisance des mécanismes desti- table de l'origine de la transaction. Pour que les signatures

nés à garantir l'intégrité des données numériques soient valides, l'infrastructure à clés publiques

Fournisseur tiers et dépendance excessive à l'égard ne doit pas être compromise et doit faire l'objet de tests et

d'ancres de confiance externes (DS: de plans destinés à garantir sa souplesse. S'assurer que les

non-répudiation) clés de signature sont bien protégées jusqu'à la clé racine

permet au fournisseur de DFS de se prémunir contre les

transactions litigieuses et d'éventuelles procédures juri-

diques destinées à contester l'authenticité d'un utilisateur

donné.

Cadre de garantie de la sécurité des services financiers numériques 39