Page 32 - Cadre de garantie de la sécurité des services financiers numériques

P. 32

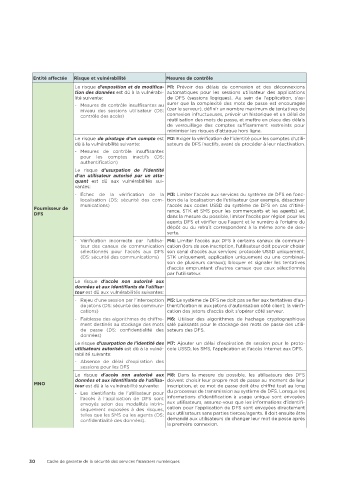

Entité affectée Risque et vulnérabilité Mesures de contrôle

Le risque d'exposition et de modifica- M1: Prévoir des délais de connexion et des déconnexions

tion des données est dû à la vulnérabi- automatiques pour les sessions utilisateur des applications

lité suivante: de DFS (sessions logiques). Au sein de l'application, s'as-

- Mesures de contrôle insuffisantes au surer que la complexité des mots de passe est encouragée

niveau des sessions utilisateur (DS: (par le serveur), définir un nombre maximum de tentatives de

contrôle des accès) connexion infructueuses, prévoir un historique et un délai de

réutilisation des mots de passe, et mettre en place des délais

de verrouillage des comptes suffisamment restreints pour

minimiser les risques d'attaque hors ligne.

Le risque de piratage d'un compte est M2: Exiger la vérification de l'identité pour les comptes d'utili-

dû à la vulnérabilité suivante: sateurs de DFS inactifs, avant de procéder à leur réactivation.

- Mesures de contrôle insuffisantes

pour les comptes inactifs (DS:

authentification)

Le risque d'usurpation de l'identité

d'un utilisateur autorisé par un atta-

quant est dû aux vulnérabilités sui-

vantes:

- Échec de la vérification de la M3: Limiter l'accès aux services du système de DFS en fonc-

localisation (DS: sécurité des com- tion de la localisation de l'utilisateur (par exemple, désactiver

munications) l'accès aux codes USSD du système de DFS en cas d'itiné-

Fournisseur de rance, STK et SMS pour les commerçants et les agents) et,

DFS dans la mesure du possible, limiter l'accès par région pour les

agents DFS et vérifier que l'agent et le numéro à l'origine du

dépôt ou du retrait correspondent à la même zone de des-

serte.

- Vérification incorrecte par l'utilisa- M4: Limiter l'accès aux DFS à certains canaux de communi-

teur des canaux de communication cation (lors de son inscription, l'utilisateur doit pouvoir choisir

sélectionnés pour l'accès aux DFS son canal d'accès aux services: protocole USSD uniquement,

(DS: sécurité des communications) STK uniquement, application uniquement ou une combinai-

son de plusieurs canaux); bloquer et signaler les tentatives

d'accès empruntant d'autres canaux que ceux sélectionnés

par l'utilisateur.

Le risque d'accès non autorisé aux

données et aux identifiants de l'utilisa-

teur est dû aux vulnérabilités suivantes:

- Rejeu d'une session par l'interception M5: Le système de DFS ne doit pas se fier aux tentatives d'au-

de jetons (DS: sécurité des communi- thentification ni aux jetons d'autorisation côté client; la vérifi-

cations) cation des jetons d'accès doit s'opérer côté serveur.

- Faiblesse des algorithmes de chiffre- M6: Utiliser des algorithmes de hachage cryptographique

ment destinés au stockage des mots salé puissants pour le stockage des mots de passe des utili-

de passe (DS: confidentialité des sateurs des DFS.

données)

Le risque d'usurpation de l'identité des M7: Ajouter un délai d'expiration de session pour le proto-

utilisateurs autorisés est dû à la vulné- cole USSD, les SMS, l'application et l'accès Internet aux DFS.

rabilité suivante:

- Absence de délai d'expiration des

sessions pour les DFS

Le risque d'accès non autorisé aux M8: Dans la mesure du possible, les utilisateurs des DFS

données et aux identifiants de l'utilisa- doivent choisir leur propre mot de passe au moment de leur

MNO teur est dû à la vulnérabilité suivante: inscription, et ce mot de passe doit être chiffré tout au long

- Les identifiants de l'utilisateur pour du processus de transmission au système de DFS. Lorsque les

l'accès à l'application de DFS sont informations d'identification à usage unique sont envoyées

envoyés selon des modalités intrin- aux utilisateurs, assurez-vous que les informations d'identifi-

sèquement exposées à des risques, cation pour l'application de DFS sont envoyées directement

telles que les SMS ou les agents (DS: aux utilisateurs sans parties tierces/agents. Il doit ensuite être

confidentialité des données). demandé aux utilisateurs de changer leur mot de passe après

la première connexion.

30 Cadre de garantie de la sécurité des services financiers numériques