Page 20 - Rapport technique sur les failles du SS7 et les mesures d'atténuation applicables aux transactions des services financiers numériques

P. 20

9 EXEMPLES D’ATTAQUES VISANT LES INFRASTRUCTURES DE DFS

9�1 Interception d’un SMS contenant un mot de utiliser le mot de passe à usage unique qu’il a inter-

passe à usage unique cepté pour récupérer les mots de passe ou les codes

À l’heure actuelle, la méthode la plus populaire pour PIN des comptes correspondants. Il peut également

renforcer les processus d’authentification est l’envoi le combiner avec une attaque USSD (voir plus bas)

d’un mot de passe à usage unique par SMS. Partout pour modifier le numéro de téléphone associé à un

dans le monde, la très grande majorité des fournis- compte. Voici un exemple d’interception d’un mot de

seurs de DFS y ont recours. Le SMS envoyé peut être passe à usage unique utilisé pour accéder illégale-

intercepté en s’appuyant sur le protocole SS7 ou sur ment à un compte en ligne:

une attaque MITM "over-the-air", et le mot de passe a) Étape 1: "J’ai oublié mon mot de passe"

à usage unique ainsi obtenu peut être exploité à L’attaquant accède au portail de connexion et lance

des fins malveillantes pour accéder illégalement aux la procédure de récupération du mot de passe

comptes des utilisateurs concernés. L’attaquant peut

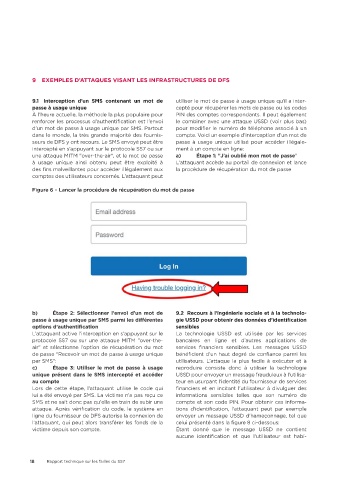

Figure 6 – Lancer la procédure de récupération du mot de passe

b) Étape 2: Sélectionner l’envoi d’un mot de 9�2 Recours à l'ingénierie sociale et à la technolo-

passe à usage unique par SMS parmi les différentes gie USSD pour obtenir des données d’identification

options d’authentification sensibles

L’attaquant active l’interception en s’appuyant sur le La technologie USSD est utilisée par les services

protocole SS7 ou sur une attaque MITM "over-the- bancaires en ligne et d’autres applications de

air" et sélectionne l’option de récupération du mot services financiers sensibles. Les messages USSD

de passe "Recevoir un mot de passe à usage unique bénéficient d’un haut degré de confiance parmi les

par SMS": utilisateurs. L’attaque la plus facile à exécuter et à

c) Étape 3: Utiliser le mot de passe à usage reproduire consiste donc à utiliser la technologie

unique présent dans le SMS intercepté et accéder USSD pour envoyer un message frauduleux à l'utilisa-

au compte teur en usurpant l'identité du fournisseur de services

Lors de cette étape, l’attaquant utilise le code qui financiers et en incitant l'utilisateur à divulguer des

lui a été envoyé par SMS. La victime n’a pas reçu ce informations sensibles telles que son numéro de

SMS et ne sait donc pas qu'elle en train de subir une compte et son code PIN. Pour obtenir ces informa-

attaque. Après vérification du code, le système en tions d'identification, l'attaquant peut par exemple

ligne du fournisseur de DFS autorise la connexion de envoyer un message USSD d'hameçonnage, tel que

l’attaquant, qui peut alors transférer les fonds de la celui présenté dans la figure 8 ci-dessous:

victime depuis son compte. Étant donné que le message USSD ne contient

aucune identification et que l'utilisateur est habi-

18 Rapport technique sur les failles du SS7