Page 19 - Rapport technique sur les failles du SS7 et les mesures d'atténuation applicables aux transactions des services financiers numériques

P. 19

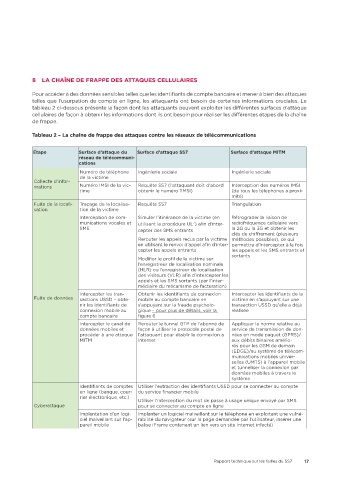

8 LA CHAÎNE DE FRAPPE DES ATTAQUES CELLULAIRES

Pour accéder à des données sensibles telles que les identifiants de compte bancaire et mener à bien des attaques

telles que l’usurpation de compte en ligne, les attaquants ont besoin de certaines informations cruciales. Le

tableau 2 ci-dessous présente la façon dont les attaquants peuvent exploiter les différentes surfaces d’attaque

cellulaires de façon à obtenir les informations dont ils ont besoin pour réaliser les différentes étapes de la chaîne

de frappe.

Tableau 2 – La chaîne de frappe des attaques contre les réseaux de télécommunications

Étape Surface d’attaque du Surface d’attaque SS7 Surface d’attaque MITM

réseau de télécommuni-

cations

Numéro de téléphone Ingénierie sociale Ingénierie sociale

de la victime

Collecte d’infor-

mations Numéro IMSI de la vic- Requête SS7 (l’attaquant doit d’abord Interception des numéros IMSI

time obtenir le numéro TMSI) (de tous les téléphones à proxi-

mité)

Fuite de la locali- Traçage de la localisa- Requête SS7 Triangulation

sation tion de la victime

Interception de com- Simuler l’itinérance de la victime (en Rétrograder la liaison de

munications vocales et utilisant la procédure UL ) afin d’inter- radiofréquence cellulaire vers

7

SMS cepter des SMS entrants la 2G ou la 3G et obtenir les

clés de chiffrement (plusieurs

Rerouter les appels reçus par la victime méthodes possibles), ce qui

en utilisant le renvoi d’appel afin d’inter- permettra d’intercepter à la fois

cepter les appels entrants les appels et les SMS entrants et

sortants

Modifier le profil de la victime sur

l’enregistreur de localisation nominale

(HLR) ou l’enregistreur de localisation

des visiteurs (VLR) afin d’intercepter les

appels et les SMS sortants (par l’inter-

médiaire du mécanisme de facturation)

Intercepter les tran- Obtenir les identifiants de connexion Intercepter les identifiants de la

Fuite de données sactions USSD – obte- mobile au compte bancaire en victime en s’appuyant sur une

nir les identifiants de s’appuyant sur la fraude psycholo- transaction USSD qu’elle a déjà

connexion mobile au gique – pour plus de détails, voir la réalisée

compte bancaire figure 6

Intercepter le canal de Rerouter le tunnel GTP de l’abonné de Appliquer la norme relative au

données mobiles et façon à utiliser le protocole postal de service de transmission de don-

procéder à une attaque l’attaquant pour établir la connexion à nées en mode paquet (GPRS)/

MITM Internet aux débits binaires amélio-

rés pour les GSM de demain

(EDGE)/au système de télécom-

munications mobiles univer-

selles (UMTS) à l’appareil mobile

et tunneliser la connexion par

données mobiles à travers le

système

Identifiants de comptes Utiliser l’extraction des identifiants USSD pour se connecter au compte

en ligne (banque, cour- du service financier mobile

rier électronique, etc.)

Utiliser l’interception du mot de passe à usage unique envoyé par SMS

Cyberattaque pour se connecter au compte en ligne

Implantation d’un logi- Implanter un logiciel malveillant sur le téléphone en exploitant une vulné-

ciel malveillant sur l’ap- rabilité du navigateur (sur la page demandée par l’utilisateur, insérer une

pareil mobile balise iFrame contenant un lien vers un site Internet infecté)

Rapport technique sur les failles du SS7 17