Page 26 - Lignes directrices pour l'audit de sécurité des services financiers numériques

P. 26

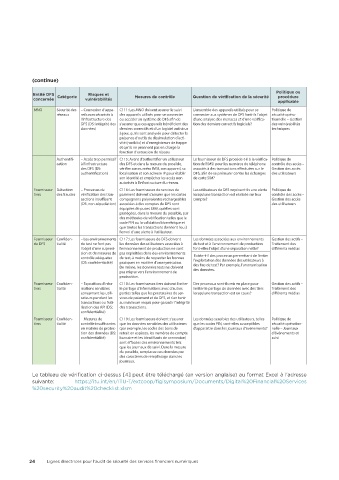

(continue)

Politique ou

Entité DFS Catégorie Risques et Mesures de contrôle Question de vérification de la sécurité procédure

concernée vulnérabilités

applicable

MNO Sécurité des – Connexion d'appa- C111: Les MNO doivent assurer le suivi L'ensemble des appareils utilisés pour se Politique de

réseaux reils non sécurisés à des appareils utilisés pour se connecter connecter aux systèmes de DFS font-ils l'objet sécurité opéra-

l'infrastructure des ou accéder au système de DFS afin de d'une analyse des menaces et d'une vérifica- tionnelle – Gestion

DFS (DS: intégrité des s'assurer que ces appareils bénéficient des tion des derniers correctifs logiciels? des vulnérabilités

données) derniers correctifs et d'un logiciel antivirus techniques

à jour, qu'ils sont analysés pour détecter la

présence d'outils de dissimulation d'acti-

vité (rootkits) et d'enregistreurs de frappe

et qu'ils ne prennent pas en charge la

fonction d'extension de réseau.

Authentifi- – Accès trop permissif C115: Avant d'authentifier un utilisateur Le fournisseur de DFS procède-t-il à la vérifica- Politique de

cation à l'infrastructure des DFS et dans la mesure du possible, tion de l'IMSI pour les numéros de téléphone contrôle des accès –

des DFS (DS: vérifier son numéro IMSI, son appareil, sa associés à des transactions effectuées sur le Gestion des accès

authentification) localisation et son adresse IP pour établir DFS, afin de se prémunir contre les échanges des utilisateurs

son identité et empêcher les accès non de carte SIM?

autorisés à l'infrastructure du réseau.

Fournisseur Détection – Processus de C116: Les fournisseurs de services de Les utilisateurs de DFS reçoivent-ils une alerte Politique de

tiers des fraudes vérification des tran- paiement doivent s'assurer que les cartes lorsqu'une transaction est réalisée sur leur contrôle des accès –

sactions insuffisant compagnons polyvalentes rechargeables compte? Gestion des accès

(DS: non-répudiation) associées à des comptes de DFS sont des utilisateurs

équipées de puces EMV, qu'elles sont

protégées, dans la mesure du possible, par

des méthodes de vérification telles que le

code PIN ou la validation biométrique et

que toutes les transactions donnent lieu à

l'envoi d'une alerte à l'utilisateur.

Fournisseur Confiden- – Les environnements C117: Les fournisseurs de DFS doivent Les données associées aux environnements Gestion des actifs –

de DFS tialité de test ne font pas les données des utilisateurs associées à de test et à l'environnement de production Traitement des

l'objet d'une supervi- l'environnement de production ne sont font-elles l'objet d'une séparation nette? différents médias

sion et de mesures de pas exploitées dans des environnements Existe-t-il des processus permettant de limiter

contrôle adéquates de test, à moins de respecter les bonnes

(DS: confidentialité) pratiques en matière d'anonymisation. l'exploitation des données des utilisateurs à

des fins de test? Par exemple, l'anonymisation

De même, les données tests ne doivent des données.

pas migrer vers l'environnement de

production.

Fournisseur Confiden- – Exposition d'infor- C118: Les fournisseurs tiers doivent limiter Des processus sont-ils mis en place pour Gestion des actifs –

tiers tialité mations sensibles le partage d'informations avec d'autres limiter le partage de données avec des tiers Traitement des

concernant les utili- parties telles que les prestataires de ser- lorsqu'une transaction est en cours? différents médias

sateurs pendant les vices de paiement et de DFS, et s'en tenir

transactions ou l'uti- au minimum requis pour garantir l'intégrité

lisation des API (DS: des transactions.

confidentialité)

Fournisseur Confiden- – Mesures de C119: Les fournisseurs doivent s'assurer Les données sensibles des utilisateurs, telles Politique de

tiers tialité contrôle insuffisantes que les données sensibles des utilisateurs que les codes PIN, sont-elles susceptibles sécurité opération-

en matière de protec- (par exemple, les codes des bons de d'apparaître dans les journaux d'événements? nelle – Journaux

tion des données (DS: retrait en espèces, les numéros de compte d'événements et

confidentialité) bancaire et les identifiants de connexion) suivi

sont effacées des environnements tels

que les journaux de suivi. Dans la mesure

du possible, remplacez ces données par

des caractères de remplissage dans les

journaux.

Le tableau de vérification ci-dessus [4] peut être téléchargé (en version anglaise) au format Excel à l'adresse

suivante: https:// itu .int/ en/ ITU -T/ extcoop/ figisymposium/ Documents/ Digital %20Financial %20Services

%20security %20audit %20checklist .xlsm

24 Lignes directrices pour l’audit de sécurité des services financiers numériques