Page 25 - Lignes directrices pour l'audit de sécurité des services financiers numériques

P. 25

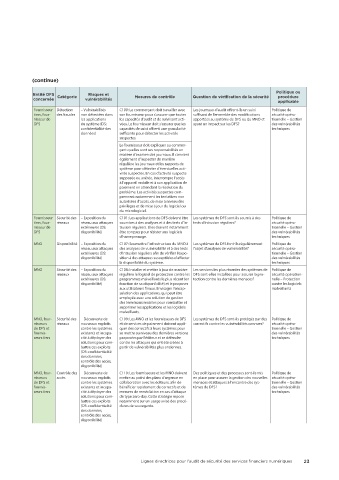

(continue)

Politique ou

Entité DFS Catégorie Risques et Mesures de contrôle Question de vérification de la sécurité procédure

concernée vulnérabilités

applicable

Fournisseur Détection – Vulnérabilités C100: Le commerçant doit travailler avec Les journaux d'audit offrent-ils un suivi Politique de

tiers, four- des fraudes non détectées dans son fournisseur pour s'assurer que toutes suffisant de l'ensemble des modifications sécurité opéra-

nisseur de les applications les capacités d'audit et de suivi sont acti- apportées au système de DFS ou du MNO et tionnelle – Gestion

DFS du système (DS: vées. Le fournisseur doit s'assurer que les ayant un impact sur les DFS? des vulnérabilités

confidentialité des capacités de suivi offrent une granularité techniques

données) suffisante pour détecter les activités

suspectes.

Le fournisseur doit expliquer au commer-

çant quelles sont ses responsabilités en

matière d'examen des journaux. Il convient

également d'inspecter de manière

régulière les journaux et les rapports de

système pour détecter d'éventuelles acti-

vités suspectes. En cas d'activité suspecte

supposée ou avérée, interrompre l'accès

à l'appareil mobile et à son application de

paiement en attendant la résolution du

problème. Les activités suspectes com-

prennent notamment les tentatives non

autorisées d'accès, de mise à niveau des

privilèges et de mise à jour du logiciel ou

du micrologiciel.

Fournisseur Sécurité des – Exposition du C101: Les applications de DFS doivent être Les systèmes de DFS sont-ils soumis à des Politique de

tiers, four- réseaux réseau aux attaques soumises à des analyses et à des tests d'in- tests d'intrusion réguliers? sécurité opéra-

nisseur de extérieures (DS: trusion réguliers. Elles doivent notamment tionnelle – Gestion

DFS disponibilité) être conçues pour résister aux logiciels des vulnérabilités

d'hameçonnage. techniques

MNO Disponibilité – Exposition du C107: Soumettre l'infrastructure du MNO à Les systèmes de DFS font-ils régulièrement Politique de

réseau aux attaques des analyses de vulnérabilité et à des tests l'objet d'analyses de vulnérabilité? sécurité opéra-

extérieures (DS: d'intrusion réguliers afin de vérifier l'expo- tionnelle – Gestion

disponibilité) sition à des attaques susceptibles d'affecter des vulnérabilités

la disponibilité du système. techniques

MNO Sécurité des – Exposition du C108: Installer et mettre à jour de manière Les versions les plus récentes des systèmes de Politique de

réseaux réseau aux attaques régulière le logiciel de protection contre les DFS sont-elles installées pour assurer la pro- sécurité opération-

extérieures (DS: programmes malveillants le plus récent (en tection contre les dernières menaces? nelle – Protection

disponibilité) fonction de sa disponibilité) et le proposer contre les logiciels

aux utilisateurs finaux. Envisager l'encap- malveillants

sulation des applications, qui peut être

employée avec une solution de gestion

des terminaux mobiles pour combattre et

supprimer les applications et les logiciels

malveillants.

MNO, four- Sécurité des – Découverte de C109: Les MNO et les fournisseurs de DFS Les systèmes de DFS sont-ils protégés par des Politique de

nisseurs réseaux nouveaux exploits et de services de paiement doivent appli- correctifs contre les vulnérabilités connues? sécurité opéra-

de DFS et contre les systèmes quer des correctifs à leurs systèmes pour tionnelle – Gestion

fournis- existants et incapa- se mettre au niveau des dernières versions des vulnérabilités

seurs tiers cité à déployer des proposées par l'éditeur et se défendre techniques

solutions pour com- contre les attaques qui ont été créées à

battre ces exploits partir de vulnérabilités plus anciennes.

(DS: confidentialité

des données,

contrôle des accès,

disponibilité)

MNO, four- Contrôle des – Découverte de C110: Les fournisseurs et les MNO doivent Des politiques et des processus sont-ils mis Politique de

nisseurs accès nouveaux exploits mettre au point des plans d'urgence en en place pour assurer la gestion des nouvelles sécurité opéra-

de DFS et contre les systèmes collaboration avec les éditeurs, afin de menaces et attaques à l'encontre des sys- tionnelle – Gestion

fournis- existants et incapa- bénéficier rapidement de correctifs et de tèmes de DFS? des vulnérabilités

seurs tiers cité à déployer des mesures de remédiation en cas d'attaque techniques

solutions pour com- de type zero-day. Cette stratégie repose

battre ces exploits notamment sur un usage avisé des procé-

(DS: confidentialité dures de sauvegarde.

des données,

contrôle des accès,

disponibilité)

Lignes directrices pour l’audit de sécurité des services financiers numériques 23