Page 56 - Cadre de garantie de la sécurité des services financiers numériques

P. 56

l'impact connu ou potentiel sur l'organisation. Ce des mises à jour de statut et des procédures de

système doit être utilisé pour définir la fréquence transfert en escalade.

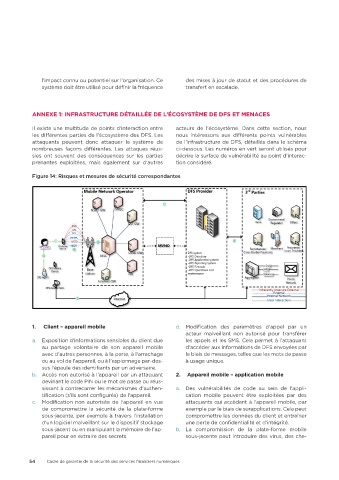

ANNEXE 1: INFRASTRUCTURE DÉTAILLÉE DE L’ÉCOSYSTÈME DE DFS ET MENACES

Il existe une multitude de points d'interaction entre acteurs de l'écosystème. Dans cette section, nous

les différentes parties de l'écosystème des DFS. Les nous intéressons aux différents points vulnérables

attaquants peuvent donc attaquer le système de de l'infrastructure de DFS, détaillés dans le schéma

nombreuses façons différentes. Les attaques réus- ci-dessous. Les numéros en vert seront utilisés pour

sies ont souvent des conséquences sur les parties décrire la surface de vulnérabilité au point d'interac-

prenantes exploitées, mais également sur d'autres tion considéré.

Figure 14: Risques et mesures de sécurité correspondantes

1� Client – appareil mobile d. Modification des paramètres d'appel par un

acteur malveillant non autorisé pour transférer

a. Exposition d'informations sensibles du client due les appels et les SMS. Cela permet à l'attaquant

au partage volontaire de son appareil mobile d'accéder aux informations de DFS envoyées par

avec d'autres personnes, à la perte, à l'arrachage le biais de messages, telles que les mots de passe

ou au vol de l'appareil, ou à l'espionnage par-des- à usage unique.

sus l'épaule des identifiants par un adversaire.

b. Accès non autorisé à l'appareil par un attaquant 2� Appareil mobile – application mobile

devinant le code PIN ou le mot de passe ou réus-

sissant à contrecarrer les mécanismes d'authen- a. Des vulnérabilités de code au sein de l'appli-

tification (s'ils sont configurés) de l'appareil. cation mobile peuvent être exploitées par des

c. Modification non autorisée de l'appareil en vue attaquants qui accèdent à l'appareil mobile, par

de compromettre la sécurité de la plate-forme exemple par le biais de surapplications. Cela peut

sous-jacente, par exemple à travers l'installation compromettre les données du client et entraîner

d'un logiciel malveillant sur le dispositif stockage une perte de confidentialité et d'intégrité.

sous-jacent ou en manipulant la mémoire de l'ap- b. La compromission de la plate-forme mobile

pareil pour en extraire des secrets. sous-jacente peut introduire des virus, des che-

54 Cadre de garantie de la sécurité des services financiers numériques