Page 8 - Audit de sécurité de différentes applications de services financiers numériques (DFS)

P. 8

Résumé

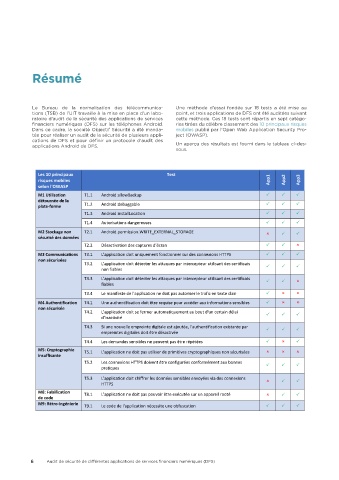

Le Bureau de la normalisation des télécommunica- Une méthode d'essai fondée sur 18 tests a été mise au

tions (TSB) de l'UIT travaille à la mise en place d'un labo- point, et trois applications de DFS ont été auditées suivant

ratoire d'audit de la sécurité des applications de services cette méthode. Ces 18 tests sont répartis en sept catégo-

financiers numériques (DFS) sur les téléphones Android. ries tirées du célèbre classement des 10 principaux risques

Dans ce cadre, la société Objectif Sécurité a été manda- mobiles publié par l'Open Web Application Security Pro-

tée pour réaliser un audit de la sécurité de plusieurs appli- ject (OWASP).

cations de DFS et pour définir un protocole d'audit des

applications Android de DFS. Un aperçu des résultats est fourni dans le tableau ci-des-

sous.

Les 10 principaux Test

risques mobiles App1 App2 App3

selon l'OWASP

M1 Utilisation T1.1 Android:allowBackup

détournée de la

plate-forme T1.2 Android:debuggable

T1.3 Android:installLocation

T1.4 Autorisations dangereuses

M2 Stockage non T2.1 Android.permission.WRITE_EXTERNAL_STORAGE

sécurisé des données

T2.2 Désactivation des captures d'écran

M3 Communications T3.1 L'application doit uniquement fonctionner sur des connexions HTTPS

non sécurisées

T3.2 L'application doit détecter les attaques par intercepteur utilisant des certificats

non fiables

T3.3 L'application doit détecter les attaques par intercepteur utilisant des certificats

fiables

T3.4 Le manifeste de l'application ne doit pas autoriser le trafic en texte clair

M4 Authentification T4.1 Une authentification doit être requise pour accéder aux informations sensibles

non sécurisée

T4.2 L'application doit se fermer automatiquement au bout d'un certain délai

d'inactivité

T4.3 Si une nouvelle empreinte digitale est ajoutée, l'authentification existante par

empreintes digitales doit être désactivée

T4.4 Les demandes sensibles ne peuvent pas être répétées

M5: Cryptographie T5.1 L'application ne doit pas utiliser de primitives cryptographiques non sécurisées

insuffisante

T5.2 Les connexions HTTPS doivent être configurées conformément aux bonnes

pratiques

T5.3 L'application doit chiffrer les données sensibles envoyées via des connexions

HTTPS

M8: Falsification T8.1 L'application ne doit pas pouvoir être exécutée sur un appareil rooté

de code

M9: Rétro-ingénierie T9.1 Le code de l'application nécessite une obfuscation

6 Audit de sécurité de différentes applications de services financiers numériques (DFS)