Page 18 - Audit de sécurité de différentes applications de services financiers numériques (DFS)

P. 18

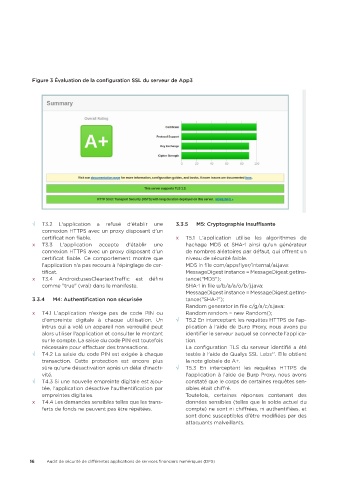

Figure 3 Évaluation de la configuration SSL du serveur de App3

√ T3.2 L'application a refusé d'établir une 3.3.5 M5: Cryptographie insuffisante

connexion HTTPS avec un proxy disposant d'un

certificat non fiable. x T5.1 L'application utilise les algorithmes de

x T3.3 L'application accepte d'établir une hachage MD5 et SHA-1 ainsi qu'un générateur

connexion HTTPS avec un proxy disposant d'un de nombres aléatoires par défaut, qui offrent un

certificat fiable. Ce comportement montre que niveau de sécurité faible.

l'application n'a pas recours à l'épinglage de cer- MD5 in file com/appsflyer/internal/ai.java:

tificat. MessageDigest instance = MessageDigest.getIns-

x T3.4 Android: usesCleartextTraffic est défini tance("MD5");

comme "true" (vrai) dans le manifeste. SHA-1 in file u/b/a/a/o/b/j.java:

MessageDigest instance = MessageDigest.getIns-

3.3.4 M4: Authentification non sécurisée tance("SHA-1");

Random generator in file c/g/a/c/s.java:

x T4.1 L'application n'exige pas de code PIN ou Random random = new Random();

d'empreinte digitale à chaque utilisation. Un √ T5.2 En interceptant les requêtes HTTPS de l'ap-

intrus qui a volé un appareil non verrouillé peut plication à l'aide de Burp Proxy, nous avons pu

alors utiliser l'application et consulter le montant identifier le serveur auquel se connecte l'applica-

sur le compte. La saisie du code PIN est toutefois tion.

nécessaire pour effectuer des transactions. La configuration TLS du serveur identifié a été

√ T4.2 La saisie du code PIN est exigée à chaque testée à l'aide de Qualys SSL Labs . Elle obtient

12

transaction. Cette protection est encore plus la note globale de A+.

sûre qu'une désactivation après un délai d'inacti- √ T5.3 En interceptant les requêtes HTTPS de

vité. l'application à l'aide de Burp Proxy, nous avons

√ T4.3 Si une nouvelle empreinte digitale est ajou- constaté que le corps de certaines requêtes sen-

tée, l'application désactive l'authentification par sibles était chiffré.

empreintes digitales. Toutefois, certaines réponses contenant des

x T4.4 Les demandes sensibles telles que les trans- données sensibles (telles que le solde actuel du

ferts de fonds ne peuvent pas être répétées. compte) ne sont ni chiffrées, ni authentifiées, et

sont donc susceptibles d'être modifiées par des

attaquants malveillants.

16 Audit de sécurité de différentes applications de services financiers numériques (DFS)