Page 7 - Rapport technique sur les failles du SS7 et les mesures d'atténuation applicables aux transactions des services financiers numériques

P. 7

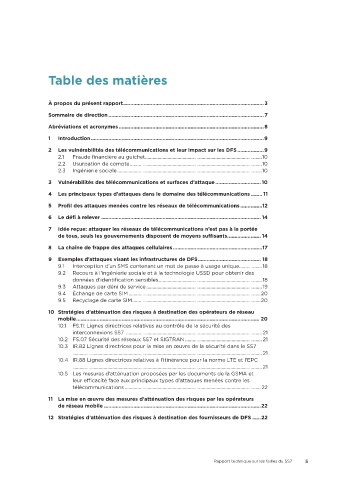

Table des matières

À propos du présent rapport ������������������������������������������������������������������������������������������������3

Sommaire de direction ����������������������������������������������������������������������������������������������������������7

Abréviations et acronymes ���������������������������������������������������������������������������������������������������8

1 Introduction ����������������������������������������������������������������������������������������������������������������������9

2 Les vulnérabilités des télécommunications et leur impact sur les DFS ������������������9

2.1 Fraude financière au guichet.............................................................................................10

2.2 Usurpation de compte .........................................................................................................10

2.3 Ingénierie sociale ...................................................................................................................10

3 Vulnérabilités des télécommunications et surfaces d’attaque ������������������������������� 10

4 Les principaux types d’attaques dans le domaine des télécommunications �������� 11

5 Profil des attaques menées contre les réseaux de télécommunications ���������������12

6 Le défi à relever ������������������������������������������������������������������������������������������������������������� 14

7 Idée reçue: attaquer les réseaux de télécommunications n’est pas à la portée

de tous, seuls les gouvernements disposent de moyens suffisants ����������������������� 14

8 La chaîne de frappe des attaques cellulaires �������������������������������������������������������������17

9 Exemples d’attaques visant les infrastructures de DFS ������������������������������������������� 18

9.1 Interception d’un SMS contenant un mot de passe à usage unique.................. 18

9.2 Recours à l'ingénierie sociale et à la technologie USSD pour obtenir des

données d’identification sensibles .................................................................................. 18

9.3 Attaques par déni de service ............................................................................................19

9.4 Échange de carte SIM .........................................................................................................20

9.5 Recyclage de carte SIM ......................................................................................................20

10 Stratégies d’atténuation des risques à destination des opérateurs de réseau

mobile ����������������������������������������������������������������������������������������������������������������������������� 20

10.1 FS.11: Lignes directrices relatives au contrôle de la sécurité des

interconnexions SS7 ............................................................................................................ 21

10.2 FS.07 Sécurité des réseaux SS7 et SIGTRAN ............................................................. 21

10.3 IR.82 Lignes directrices pour la mise en œuvre de la sécurité dans le SS7

...................................................................................................................................................... 21

10.4 IR.88 Lignes directrices relatives à l’itinérance pour la norme LTE et l'EPC

...................................................................................................................................................... 21

10.5 Les mesures d’atténuation proposées par les documents de la GSMA et

leur efficacité face aux principaux types d’attaques menées contre les

télécommunications ............................................................................................................ 22

11 La mise en œuvre des mesures d’atténuation des risques par les opérateurs

de réseau mobile �����������������������������������������������������������������������������������������������������������22

12 Stratégies d’atténuation des risques à destination des fournisseurs de DFS ������22

Rapport technique sur les failles du SS7 5