Page 24 - Cadre de garantie de la sécurité des services financiers numériques

P. 24

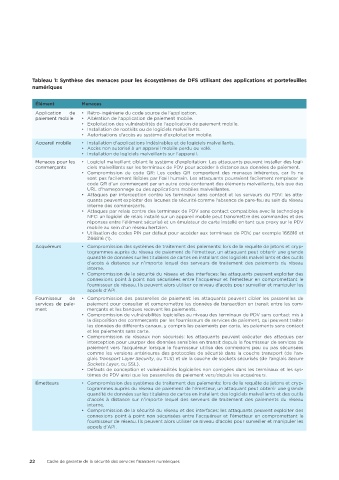

Tableau 1: Synthèse des menaces pour les écosystèmes de DFS utilisant des applications et portefeuilles

numériques

Élément Menaces

Application de • Rétro-ingénierie du code source de l'application.

paiement mobile • Altération de l'application de paiement mobile.

• Exploitation des vulnérabilités de l'application de paiement mobile.

• Installation de rootkits ou de logiciels malveillants.

• Autorisations d'accès au système d'exploitation mobile.

Appareil mobile • Installation d'applications indésirables et de logiciels malveillants.

• Accès non autorisé à un appareil mobile perdu ou volé.

• Installation de logiciels malveillants sur l'appareil.

Menaces pour les • Logiciel malveillant ciblant le système d'exploitation: Les attaquants peuvent installer des logi-

commerçants ciels malveillants sur les terminaux de PDV pour accéder à distance aux données de paiement.

• Compromission de code QR: Les codes QR comportent des menaces inhérentes, car ils ne

sont pas facilement lisibles par l'œil humain. Les attaquants pourraient facilement remplacer le

code QR d'un commerçant par un autre code contenant des éléments malveillants, tels que des

URL d'hameçonnage ou des applications mobiles malveillantes.

• Attaques par interception contre les terminaux sans contact et les serveurs du PDV: les atta-

quants peuvent exploiter des lacunes de sécurité comme l'absence de pare-feu au sein du réseau

interne des commerçants.

• Attaques par relais contre des terminaux de PDV sans contact compatibles avec la technologie

NFC: un logiciel de relais installé sur un appareil mobile peut transmettre des commandes et des

réponses entre l'élément sécurisé et un émulateur de carte installé en tant que proxy sur le PDV

mobile au sein d'un réseau hertzien.

• Utilisation de codes PIN par défaut pour accéder aux terminaux de PDV, par exemple 166816 et

Z66816 (1).

Acquéreurs • Compromission des systèmes de traitement des paiements: lors de la requête de jetons et cryp-

togrammes auprès du réseau de paiement de l'émetteur, un attaquant peut obtenir une grande

quantité de données sur les titulaires de cartes en installant des logiciels malveillants et des outils

d'accès à distance sur n'importe lequel des serveurs de traitement des paiements du réseau

interne.

• Compromission de la sécurité du réseau et des interfaces: les attaquants peuvent exploiter des

connexions point à point non sécurisées entre l'acquéreur et l'émetteur en compromettant le

fournisseur de réseau. Ils peuvent alors utiliser ce niveau d'accès pour surveiller et manipuler les

appels d'API.

Fournisseur de • Compromission des passerelles de paiement: les attaquants peuvent cibler les passerelles de

services de paie- paiement pour consulter et compromettre les données de transaction en transit entre les com-

ment merçants et les banques recevant les paiements.

• Compromission de vulnérabilités logicielles au niveau des terminaux de PDV sans contact mis à

la disposition des commerçants par les fournisseurs de services de paiement, qui peuvent traiter

les données de différents canaux, y compris les paiements par carte, les paiements sans contact

et les paiements sans carte.

• Compromission de réseaux non sécurisés: les attaquants peuvent exécuter des attaques par

interception pour usurper des données sensibles en transit depuis le fournisseur de services de

paiement vers l'acquéreur lorsque le fournisseur utilise des connexions peu ou pas sécurisées

comme les versions antérieures des protocoles de sécurité dans la couche transport (de l'an-

glais Transport Layer Security, ou TLS) et de la couche de sockets sécurisés (de l'anglais Secure

Sockets Layer, ou SSL).

• Défauts de conception et vulnérabilités logicielles non corrigées dans les terminaux et les sys-

tèmes de PDV ainsi que les passerelles de paiement vers/depuis les acquéreurs.

Émetteurs • Compromission des systèmes de traitement des paiements: lors de la requête de jetons et cryp-

togrammes auprès du réseau de paiement de l'émetteur, un attaquant peut obtenir une grande

quantité de données sur les titulaires de cartes en installant des logiciels malveillants et des outils

d'accès à distance sur n'importe lequel des serveurs de traitement des paiements du réseau

interne.

• Compromission de la sécurité du réseau et des interfaces: les attaquants peuvent exploiter des

connexions point à point non sécurisées entre l'acquéreur et l'émetteur en compromettant le

fournisseur de réseau. Ils peuvent alors utiliser ce niveau d'accès pour surveiller et manipuler les

appels d'API.

22 Cadre de garantie de la sécurité des services financiers numériques